Брандмауэр (Firewall) Windows

- Bot

- 21.08.2021

- 6 511

- 0

- 6

- 6

- 0

Описание

Одним из усовершенствований новой ОС от Microsoft является встроенный брандмауэр. Персональный брандмауэр, впервые появившийся в составе Windows XP (исходное название Internet Connection Firewall было впоследствии изменено на Windows Firewall), вызывал немало нареканий. Несмотря на возможности настройки с помощью Group Policy Object (GPO) и командной строки, его реализация контроля сетевого трафика была явно недостаточной для обеспечения приемлемого уровня безопасности. Сам же факт применения инструмента, не обеспечивающего адекватной защиты, мог вызвать у пользователя ложное чувство отсутствия угроз. Одним из самых серьезных недостатков брандмауэра являлись контроль только входящего трафика и невозможность создания гибких правил фильтрации. Посмотрим, что изменилось в брандмауэре.

Начать необходимо с того, что брандмауэр теперь имеет два интерфейса, с помощью которых его можно настраивать – обычный и расширенный.

Традиционный интерфейс брандмауэра

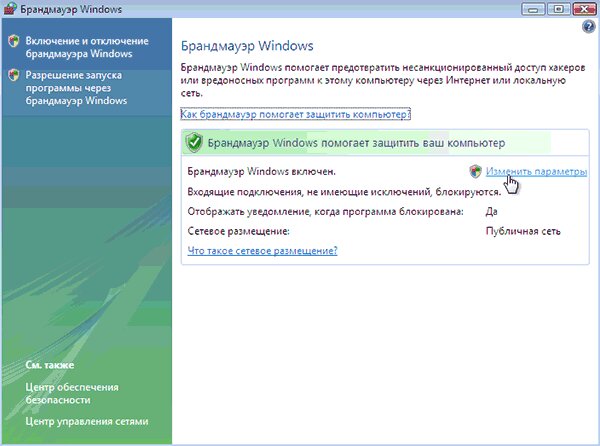

Обычный метод конфигурирования брандмауэра в Vista выглядит практически так же, как и в XP. Для входа в этот режим нажимаем кнопку Пуск, идем в Панель управления, далее – Безопасность, Брандмауэр Windows.

В этом окне отображаются основные сведения – состояние брандмауэра, способ оповещений, используемое текущее сетевое размещение (напомним, что Vista делит сети на три категории – домашняя, рабочая и публичная; в соответствии с ними устанавливаются режимы безопасности). Для изменения настроек брандмауэра, необходимо щелкнуть ссылку Изменить параметры. Откроется окно диалога, ничем не отличающееся от аналогичного в Windows XP.

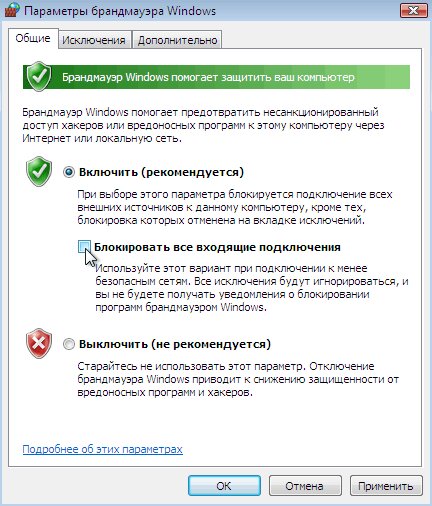

Переключатели позволяют включать или отключать брандмауэр, а флажок Блокировать все входящие подключения позволяет сделать компьютер полностью «невидимым» в небезопасной – например, публичной – сети. При установке этого флажка будут заблокированы также все разрешенные правилами подключения.

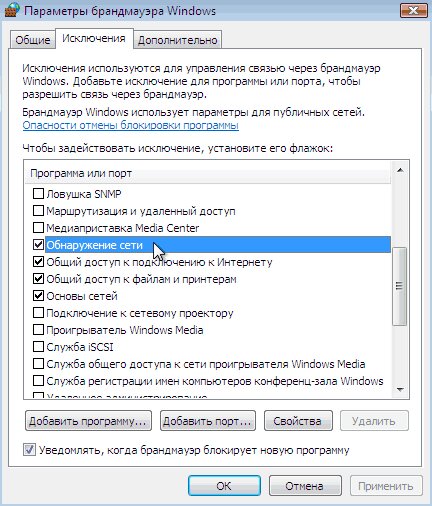

Для конфигурирования брандмауэра в обычном режиме необходимо перейти на вкладку Исключения. Она содержит типичный список служб, для которых можно задействовать или отменить правила исключений. Для того, чтобы сетевой трафик какой-либо программы или службы не блокировался брандмауэром, необходимо установить соответствующий флажок. Кнопка Свойства позволяет посмотреть описание выбранной службы или порта. Вы можете включить или выключить режим оповещений о блокировании трафика, установив флажок Уведомлять, когда брандмауэр блокирует новую программу.

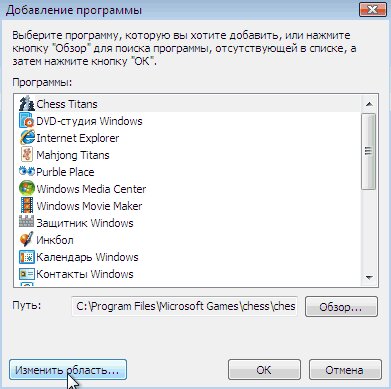

Если программа или порт, для которых необходимо настроить исключение, отсутствует в стандартном списке, их можно добавить вручную, нажав соответствующую кнопку внизу окна. Если ранее добавленная пользователем программа более не нужна, ее можно выделить, и удалить из списка при помощи одноименной кнопки. При добавлении программы необходимо будет указать ее расположение, нажав кнопку Обзор.

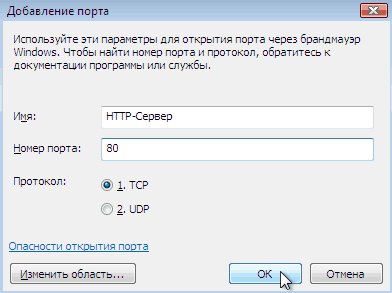

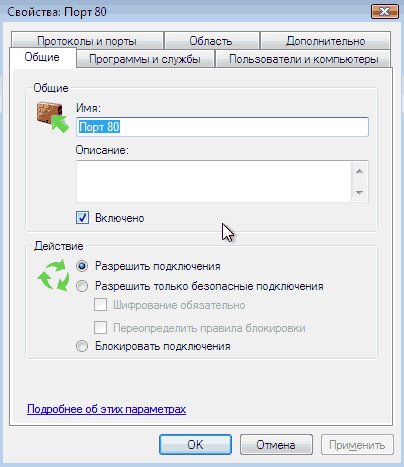

При добавлении в список исключений порта укажите его описательное имя (чтобы потом проще было вспомнить, для чего он был открыт), введите его номер и укажите тип протокола – TCP или UDP.

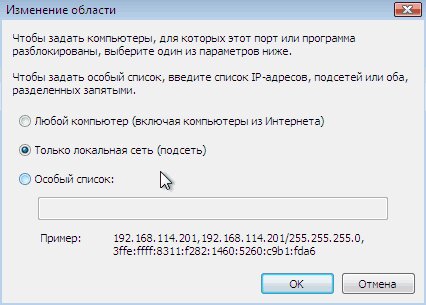

При добавлении как программ, так и портов, дополнительно можно более детально указать область, для которой будет действовать исключение. Для этого нажмите кнопку Изменить область, расположенную внизу окна. В открывшемся диалоге выберите необходимый параметр.

При добавлении как программ, так и портов, дополнительно можно более детально указать область, для которой будет действовать исключение. Для этого нажмите кнопку Изменить область, расположенную внизу окна. В открывшемся диалоге выберите необходимый параметр.

Если необходимо, чтобы программа или служба могла использоваться всеми, включая компьютеры, находящиеся в Интернете, выберите переключатель Любой компьютер. Если трафик к службе надо сделать доступным лишь компьютерам своей сети, выберите Только локальная сеть. Третий параметр – самый гибкий и позволяет указывать произвольный диапазон IP-адресов или подсетей в виде списка, причем как в версии IPv4, так и IPv6. Элементы списка разделяются запятыми.

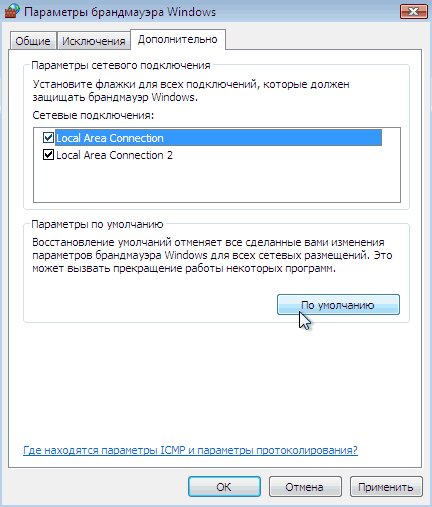

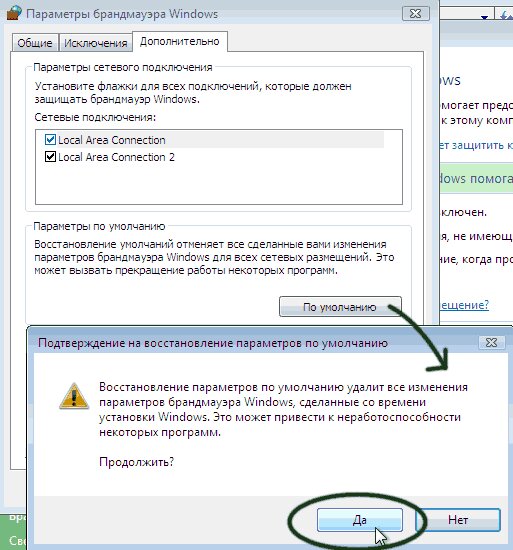

Последняя вкладка – Дополнительно – позволяет указать, на каких сетевых интерфейсах, доступных системе, будут действовать заданные правила фильтрации сетевого трафика.

Нажатие кнопки По умолчанию производит сброс всех настроек к первоначальному состоянию. При ее нажатии система предупредит, что это может привести к неработоспособности тех программ, для которых пользователем устанавливались особые параметры.

Если вы ранее конфигурировали брандмауэр в Windows XP, то, вероятно уже заметили, что все вышеописанные настройки не являются новыми. Так в чем же заключается усовершенствование брандмауэра из состава Vista? Почему разработчики из Microsoft называют его улучшенным? Чтобы ознакомится с нововведениями, необходимо запустить

Брандмауэр Windows в режиме повышенной безопасности

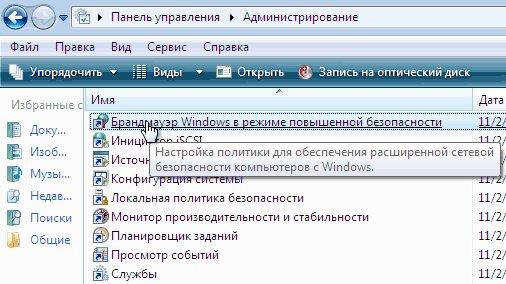

Для входа в этот режим необходимо запустить интерфейс брандмауэра как оснастку консоли MMC (заметим, что использование оснастки позволяет управлять настройкой брандмауэра на удаленной станции). Сделать это можно через панель управления – нажав Пуск, выбрать Панель управления, переключиться в режим отображения Классический вид, перейти в раздел Администрирование и щелкнуть ссылку Брандмауэр Windows в режиме повышенной безопасности.

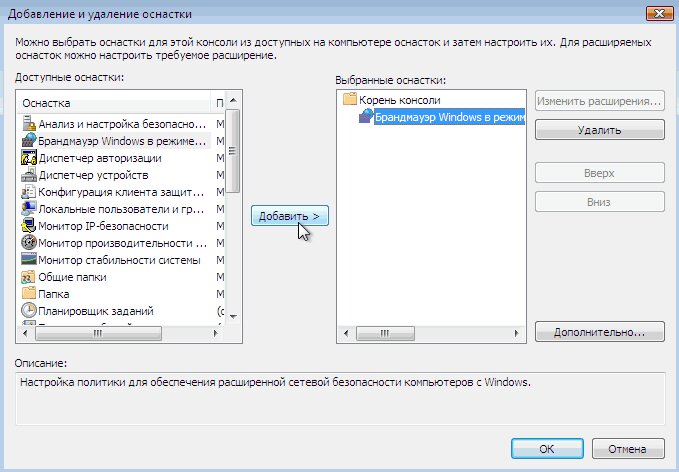

Также можно воспользоваться самой консолью MMC. Для этого нажмите Пуск, выберите Все программы, затем Стандартные и выберите команду Выполнить. Наберите mmc и нажмите Ввод. В окне Консоль управления Microsoft выберите команду Файл - Добавить или удалить оснастку. В окне диалога Добавление или удаление оснастки укажите Брандмауэр Windows в режиме повышенной безопасности и нажмите кнопку Добавить.

Далее укажите Локальный компьютер, нажмите ОК, затем кнопку Готово. Откроется консоль с оснасткой Брандмауэр Windows в режиме повышенной безопасности.

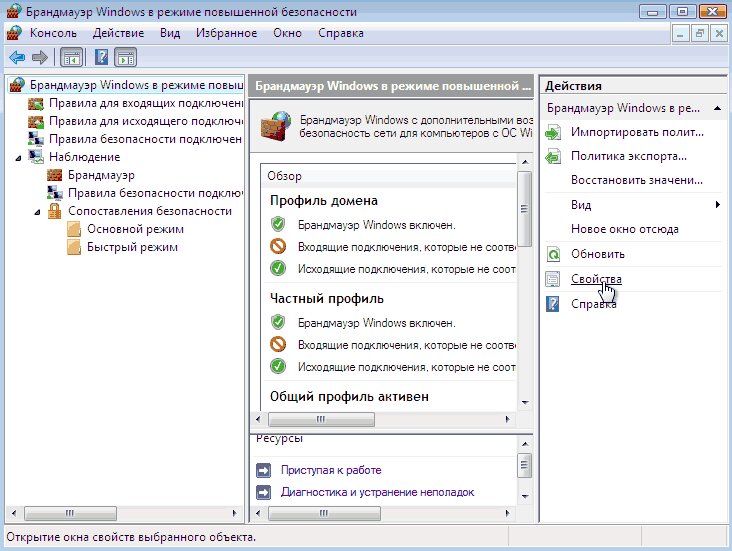

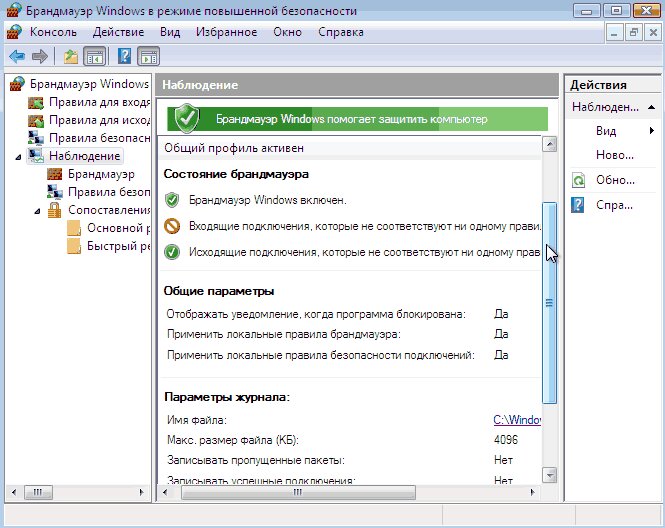

Вот теперь действительно можно увидеть много нового! Слева расположена древовидная структура наподобие папок в Проводнике, в которой сгруппированы элементы консоли. Это собственно брандмауэр, разделы, позволяющие настраивать правила для входящих и исходящих подключений, правила настройки IPSec, и элементы, позволяющие наблюдать за работой брандмауэра. В центральном окне детально выводятся элементы выбранного раздела. Справа находится панель Действия, позволяющая производить настройку выбранного параметра. Для начала знакомства с консолью щелкнем первую строку в правом окне - Брандмауэр Windows в режиме повышенной безопасности. Окно консоли должно стать таким:

Для общего конфигурирования брандмауэра щелкните в панели действий ссылку Свойства. Откроется одноименное окно, на котором отображаются 3 вкладки с общими параметрами брандмауэра для разных профилей сетевого окружения (Общий, Частный, Домен) и вкладка общих настроек IPSec.

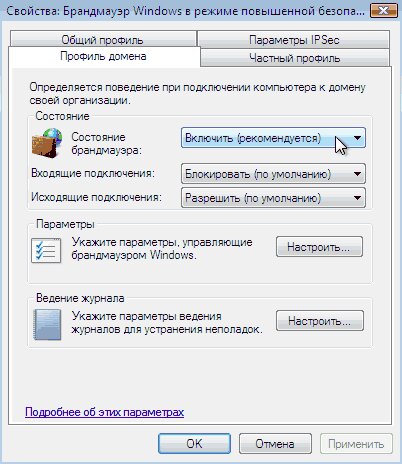

Вкладки, отвечающие за профили, настройки которых абсолютно идентичны друг другу. В них можно включить или полностью отключить брандмауэр, выбрав параметр Состояние брандмауэра. Отдельно настраиваются фильтры для входящих и исходящих подключений. Переключатель для входящего трафика имеет три положения – Блокировать (значение по умолчанию, брандмауэр блокирует входящие подключения, явно не разрешенные заданными правилами), Блокировать все подключения (весь входящий трафик будет запрещен, независимо от правил) и Разрешить (разрешены любые входящие подключения, кроме явно запрещенных заданными правилами). Для переключателя исходящих подключений предусмотрено лишь два положения – либо Разрешить (значение по умолчанию, разрешены все входящие подключения, кроме явно запрещенных правилами), либо Блокировать (блокируются все исходящие подключения, для которых нет явно разрешающих заданных правил). Как видите, изначально брандмауэр пропускает исходящие подключения, которые явно не запрещены.

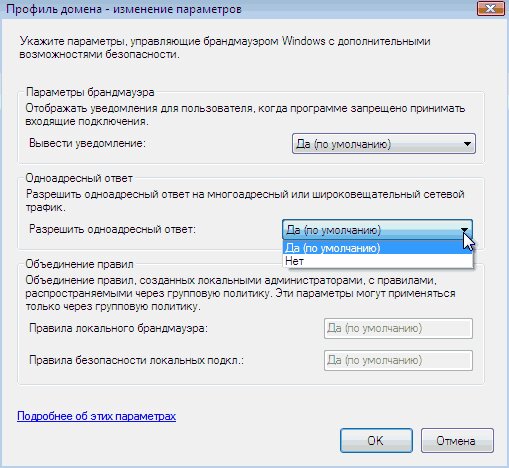

Кнопка Настроить в разделе Параметры позволяет указать дополнительные возможности брандмауэра. К ним отнесены уведомления о блокировании, разрешение на получение ответа от других компьютеров при рассылке широковещательных (или многоадресных) пакетов, и параметры объединения правил.

Объединение локальных правил означает, что помимо правил, заданных действующей групповой политикой, локальные администраторы этого компьютера смогут создавать и применять собственные (локальные) правила брандмауэра и IPSec. Если эти параметры отключить, локальные администраторы все равно смогут создавать правила, однако применяться они не будут.

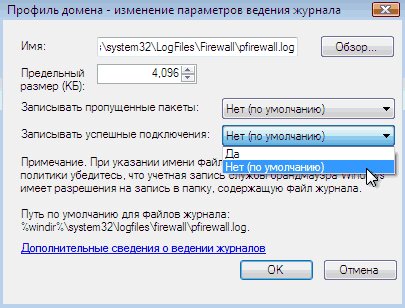

Для изменения настроек ведения журналов брандмауэра нажмите кнопку Настроить в разделе Ведение журнала.

Вы можете указать расположение файла, в котором будет вестись журнал, задать его максимальный размер, и указать типы событий, которые будут в нем фиксироваться. Стандартные настройки не ведут записи пропущенных пакетов и успешных подключений во избежание «разбухания» файла журнала.

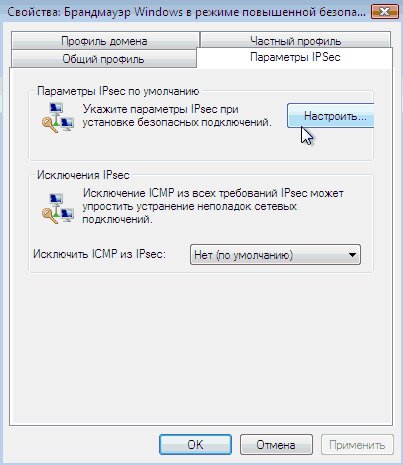

Теперь заглянем на вкладку IPSec.

На этой вкладке можно указать не требовать соответствия правилам IPSec для пакетов протокола ICMP (Internet Control Message Protocol). Протокол ICMP используется для передачи сообщений об ошибках, возникших во время передачи данных и выполнения некоторых сервисных функций для диагностики состояния сети (например, утилиты ping и traceroute используют ICMP-сообщения). Собственно настройки IPSec «скрываются» за кнопкой Настроить.

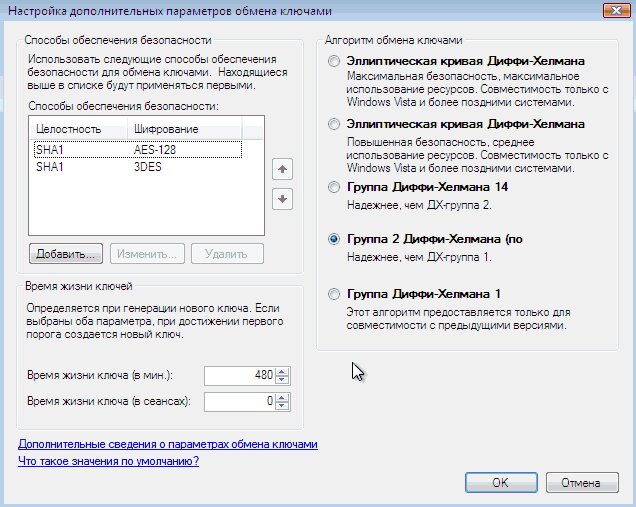

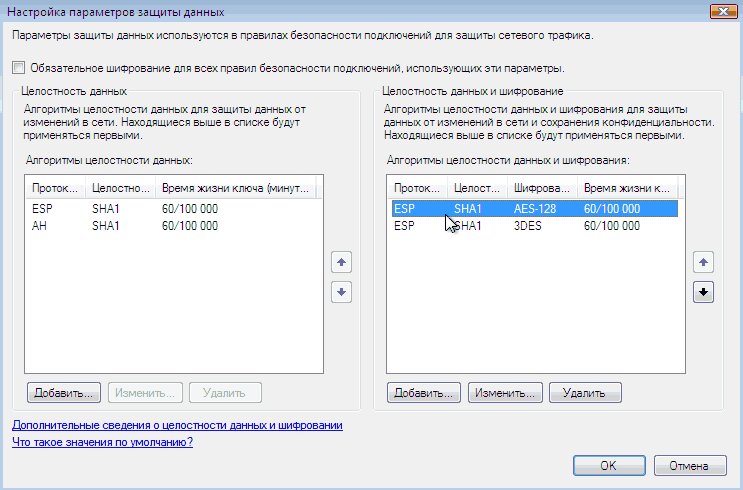

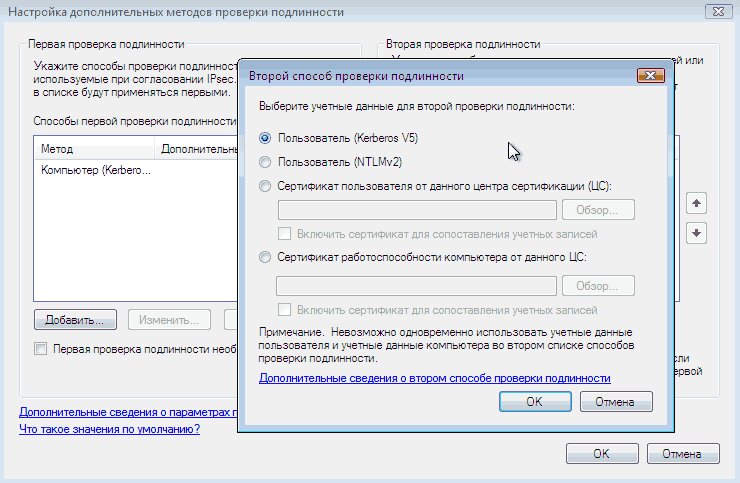

Здесь можно подробно задать способы обмена ключами, защиты данных и методы проверки подлинности, переведя соответствующие переключатели в положение Дополнительно и нажав кнопку Настроить. Параметры, установленные по умолчанию можно посмотреть во встроенной справочной системе, нажав ссылку внизу окна.

Рассмотрение способов использования IPSec для защиты трафика мы здесь не будем ввиду обширности этой темы, и, пожалуй, ограничимся лишь показом возможностей настроек для этого протокола.

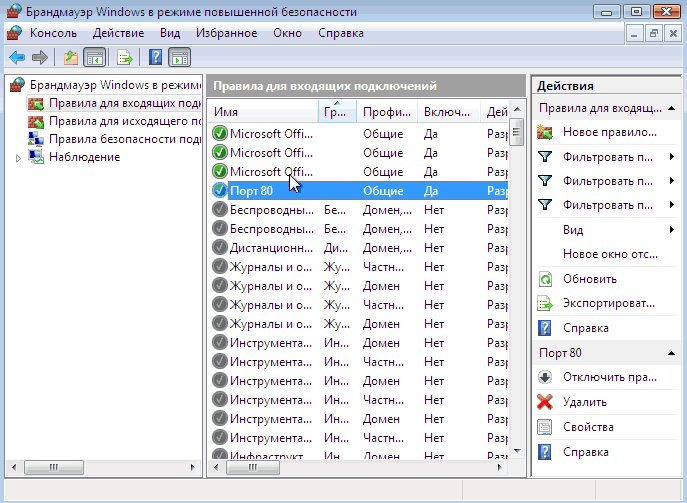

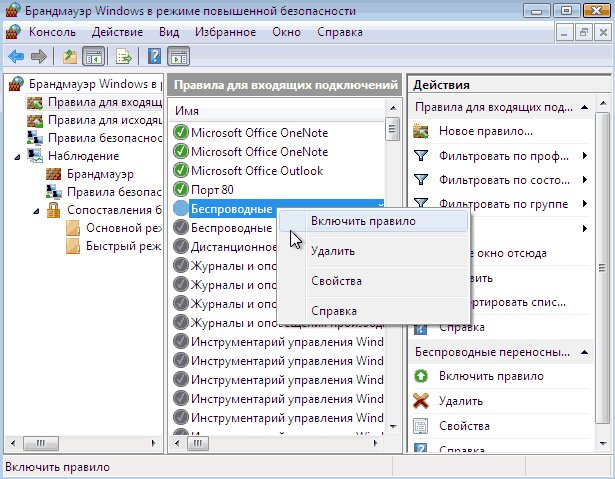

Давайте перейдем к собственно правилам брандмауэра – как их можно создавать, редактировать и применять. Вернемся в главное окно консоли и выберем раздел Правила для входящих подключений.

Окно, находящееся в центре, содержит список правил. Те правила, которые применяются брандмауэром, отмечены зеленым значком. Определенные, но неактивные – серым. Для включения или отключения определенного правила необходимо щелкнуть на нем правой кнопкой мыши и выбрать соответствующую команду из открывшегося меню.

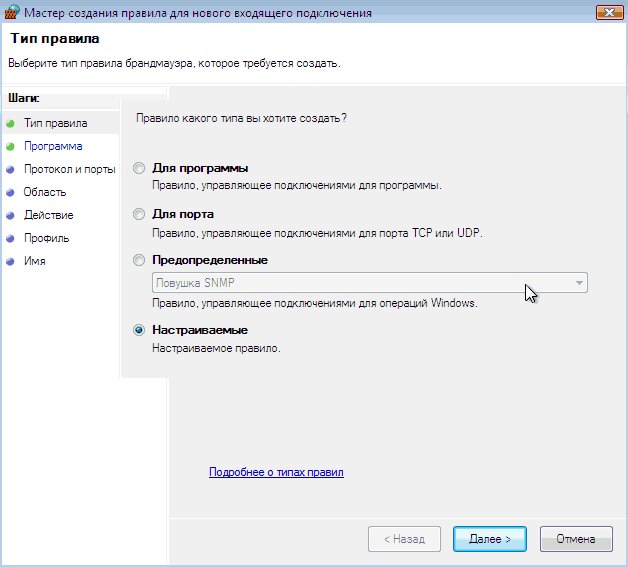

Список предопределенных правил довольно внушителен. Это может облегчить использование стандартных правил простым их включением или отключением. Стоит учесть, что некоторые свойства предопределенных правил изменить невозможно – они «жестко» прописаны. Так как каждое предопределенное правило отвечает за довольно узкий диапазон (порт, адрес или программу, версию транспортного протокола), а например, для конфигурирования одной службы может потребоваться достаточное количество правил, они объединены в группы. Процесс создания нового правила реализован в виде мастера, выполняемого в несколько шагов. Рассмотрим создание нового правила для входящих подключений. На панели действий щелкните ссылку Новое правило. На первом шаге предлагается определить тип правила.

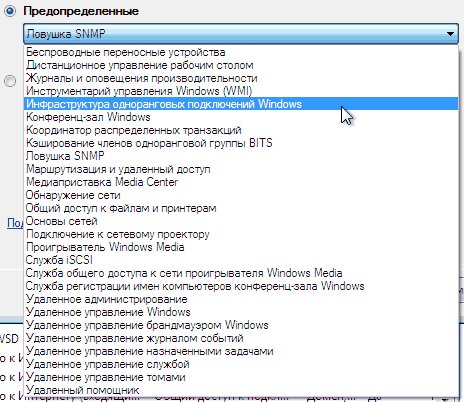

В зависимости от типа правила будет меняться и количество шагов мастера, необходимых мастеру для создания правила. Список этих шагов отображается слева. Правила для программ позволяют управлять подключениями конкретных программ. Необходимо будет указать лишь исполняемый файл программы. Это полезно, когда заранее неизвестны тип порта или протокола для разрешения доступа. Правило для порта позволяет управлять доступом через конкретный порт. Потребуется указать номер порта (возможно задание нескольких портов в одном правиле) и тип протокола – TCP или UDP. Тип Предопределенные правила содержит список распространенных служб и программ, работающих под управлением Windows. Выглядеть он может примерно так:

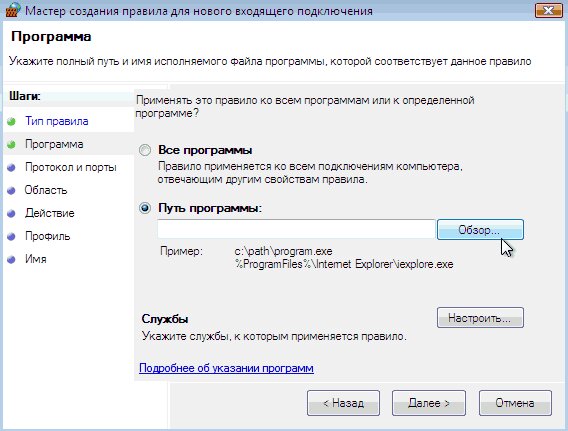

Последний тип правил – Настраиваемые. Используется обычно тогда, когда необходимо настроить все параметры вручную или для фильтрации подключений, не подпадающих под другие типы правил. Поскольку этот тип имеет наиболее широкие настройки, на нем и остановимся поподробнее. Итак, устанавливаем переключатель на тип Настраиваемые и нажимаем кнопку Далее. На первом шаге потребуется указать, будет применяться правило ко всем программам, или только к определенному приложению.

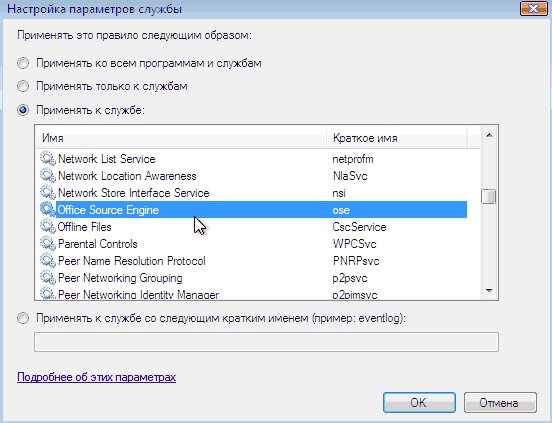

Если создаем правило для программы, указываем расположение исполняемого файла, нажав кнопку Обзор. Дополнительно можно указать службы, к которым будет запрашиваться подключение. Для этого нажмите кнопку Настроить.

Можно указать все системные службы или указать одну из них. При написании краткого имени будьте внимательны – если система не обнаружит службу с таким именем, правило будет проигнорировано. Также следует учесть, что указать можно одновременно и конкретную программу, и службу. В этом случае правило будет выполняться лишь при соблюдении обоих условий.

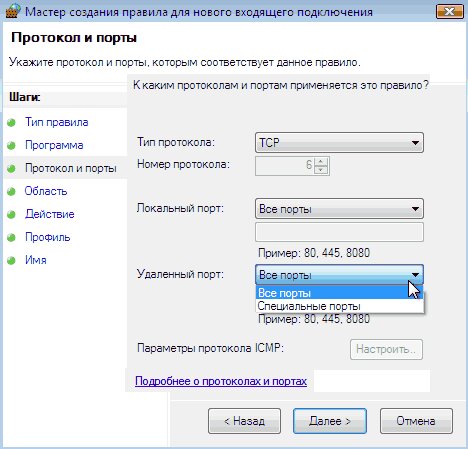

На следующем шаге необходимо задать порты и тип протокола.

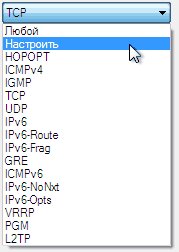

Для начала указываем тип протокола, выбрав его из списка. Список этот довольно большой, но вы можете обратиться к встроенной справочной системе, в которой приведены краткие описания и номера протоколов. Для этого достаточно щелкнуть по ссылке Подробнее о протоколах и портах.

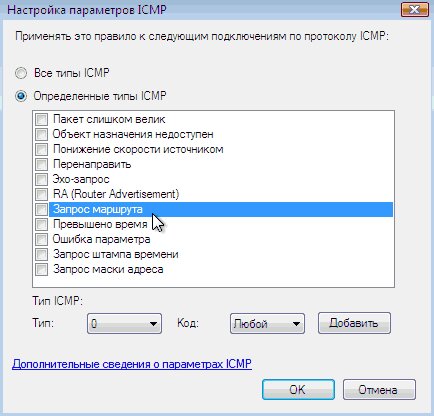

При выборе типа протокола TCP или UDP становятся доступными поля, позволяющие указать номера портов на локальной и удаленной системе. Можно указать список портов, разделив их запятыми. При выборе типа протокола ICMPv4 или ICMPv6 становится доступной кнопка Настроить, открывающая окно с настройками параметров для ICMP-сообщений.

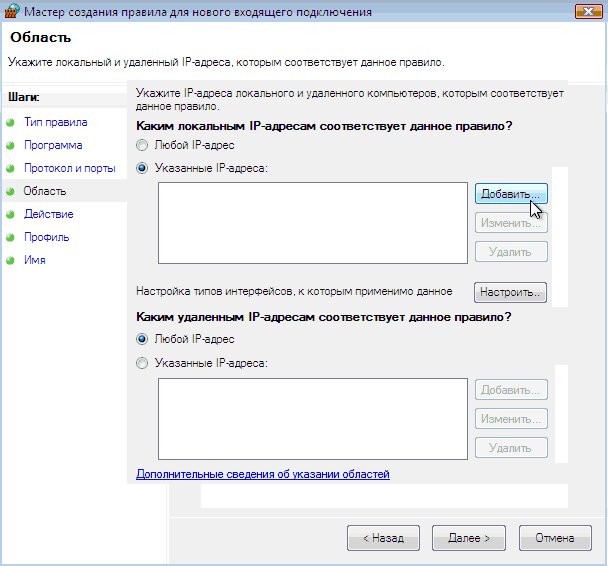

На следующем шаге задается область локальных и удаленных IP-адресов, к которым будет применяться правило. Также здесь можно указать сетевые интерфейсы, на которых это правило будет действовать.

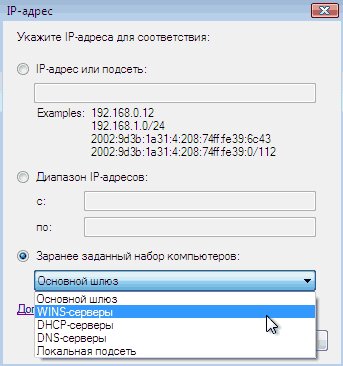

Для добавления области IP-адресов установите переключатель в положение Указанные IP-адреса и нажмите кнопку Добавить.

Доступны следующие варианты:

- один IP-адрес или подсеть (в формате IPv4 или IPv6)

- сквозной диапазон адресов (то есть все адреса, начиная с первого заданного и заканчивая последним заданным адресом; формат - IPv4 или IPv6, но должен быть одинаков для начального и конечного значения)

- компьютеры с определенной ролью (основной шлюз, серверы WINS, DHCP, DNS, или компьютеры локальной подсети)

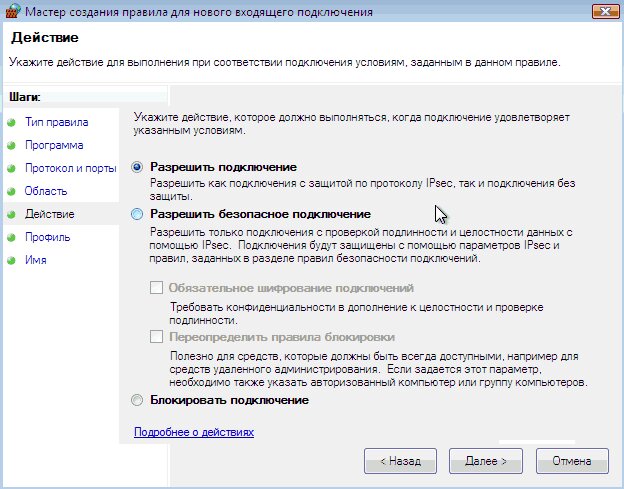

Далее предстоит определить действие, которое будет выполнять брандмауэр в случае совпадения условий правила. Типы действий задаются переключателями.

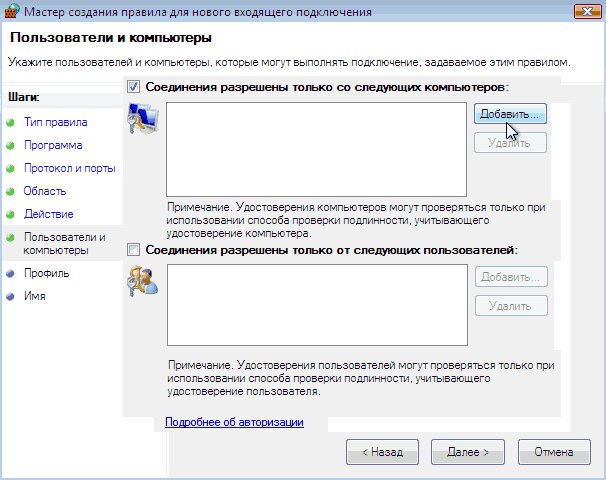

Подключение можно разрешить, запретить или разрешить его лишь в том случае, если оно защищено с использованием параметров безопасности IPSec. При выборе Разрешить безопасное подключение добавится еще один шаг, на котором необходимо будет указать компьютеры и пользователей, которым будут разрешены такие подключения.

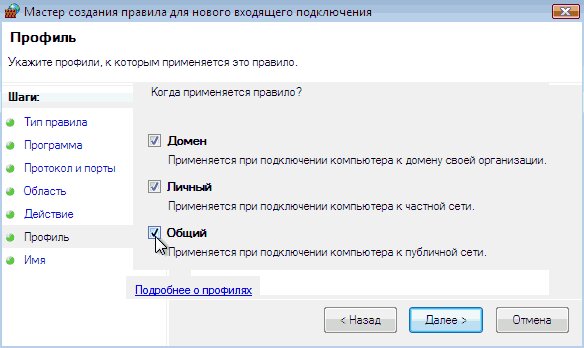

Предпоследний шаг – указание сетевого профиля, в котором будет применяться данное правило. Установите или снимите соответствующие флажки напротив названий профилей.

На последнем шаге мастер предложит ввести имя для правила и дать его краткое описание. После нажатия кнопки Готово созданное правило появится в списке. Параметры созданного правила можно редактировать. Для этого щелкните его название в списке правой кнопкой мыши и выберите команду Свойства. Откроется окно свойств, в котором параметры сгруппированы на нескольких вкладках.

Настройка правил для исходящих подключений аналогична вышеописанному процессу.

Еще одним нововведением в брандмауэре является его тесная интеграция с технологией IPSec, позволяющей устанавливать защищенные безопасные соединения между узлами. Вы можете добавить правила для таких соединений, щелкнув в правой панели консоли строку Правила безопасности подключения. В отличие от правил брандмауэра, «отслеживающих» подключения на локальной системе, они позволяют проверить подлинность обоих компьютеров до начала их взаимодействия и обеспечить защиту передаваемых данных.

Для контроля работы брандмауэра, просмотра применяемых правил и сопоставлений безопасности перейдите в раздел Наблюдение.

Наборы правил (политики) можно экспортировать и импортировать. Для этого в левой панели выберите раздел Брандмауэр Windows и выберите соответствующую ссылку в панели действий.

Как видите, функциональность брандмауэра в Vista действительно стала значительно шире предыдущих версий. И все было бы замечательно, если бы не было нескольких «но». Самое главное из них – ярко контрастирующие интерфейсы брандмауэра. Или предельно просто - на уровне включить/выключить, или огромный список настроек и правил, грамотно настроить которые под силу лишь тем, кто точно знает, что именно требуется от конкретной настройки. Отсюда же вытекает следующая проблема – контроль исходящих подключений. Вроде бы он есть, и его можно настроить, но… Рядовой пользователь вряд ли сможет запустить брандмауэр в режиме повышенной безопасности, попросту не найдя способов это сделать, да и, собственно, даже не подозревая о существовании такого режима. При этом разработчик заявляет о том, что в новой версии брандмауэра контроль за исходящими подключениями есть! Но, как мы указывали выше, изначально брандмауэр разрешает все незапрещенные исходящие подключения.

Для иллюстрации такой ситуации давайте проведем простой эксперимент. Зайдем на Yandex, скачаем предлагаемую там свежую версию браузера FireFox и установим его в системе. Для чистоты эксперимента (на всякий случай) скидываем все установки брандмауэра в исходные.

Убедимся, перейдя на вкладку Исключения свойств брандмауэра, что правил, разрешающих FireFox’у исходящие подключения в списке нет. Все, что нам осталось сделать – это запустить Firefox.

Вот такой вот фокус! Несмотря на все заявления о контроле исходящего трафика, только что установленная в системе программа свободно послала запрос веб-серверу и получила от него необходимые данные.

То есть для обычных, рядовых пользователей опять получается – вроде бы защита и есть, а на самом деле - нет.

Добавить комментарий